개요

악성코드 개요

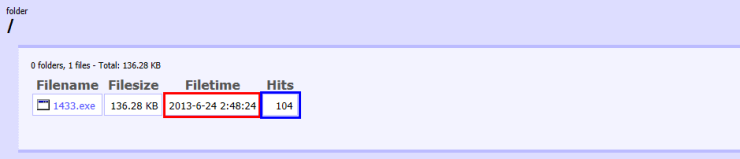

중국에서 유포 하는 악성코드로 6월 24일에 발견한 악성코드로 100명 이상의 사용자가 이미 다운로드 한 것으로 추정된다. 악성코드는 다양한 악성 행위 기능을 보유 하고 있다.

MD5:639e82923839dfb690d15347ba8d66db

생성파일 정보 요약

<패킹 결과>

| AhnLab-V3 |

X |

| BitDefender(알약) |

X |

| nProtect |

X |

| ViRobot |

X |

<국내 주요 백신 결과>

VirusTotal 점검 내역

안티바이러스

결과

업데이트

Agnitum

20130627

AhnLab-V3

Trojan/Win32.Gen

20130627

AntiVir

BDS/Backdoor.Gen

20130627

Antiy-AVL

20130627

AVG

Dialer.YGV

20130628

BitDefender

Trojan.GenericKDZ.22582

20130628

ByteHero

20130617

CAT-QuickHeal

20130627

ClamAV

20130628

Commtouch

20130627

Comodo

TrojWare.Win32.Trojan.XPack.~gen1

20130628

DrWeb

Trojan.KeyLogger.19932

20130628

Emsisoft

Trojan.GenericKDZ.22582 (B)

20130628

eSafe

20130625

ESET-NOD32

a variant of Win32/Dialer.NLS

20130627

F-Prot

20130627

F-Secure

Trojan.GenericKDZ.22582

20130628

Fortinet

Malware_fam.NB

20130628

GData

Trojan.GenericKDZ.22582

20130628

Ikarus

Backdoor.Win32.Inject

20130628

Jiangmin

Heur:Trojan/Dialer

20130628

K7AntiVirus

20130627

K7GW

20130627

Kaspersky

UDS:DangerousObject.Multi.Generic

20130628

Kingsoft

Win32.HeurC.KVM005.a.(kcloud)

20130506

Malwarebytes

Trojan.Backdoor.ZE

20130627

McAfee

RDN/Generic PUP.x!bb3

20130628

McAfee-GW-Edition

Heuristic.BehavesLike.Win32.Backdoor.H

20130627

Microsoft

20130628

MicroWorld-eScan

20130628

NANO-Antivirus

Trojan.Win32.Behav027.bvglnq

20130628

Norman

Troj_Generic.MFYVQ

20130628

nProtect

Trojan.GenericKDZ.22582

20130628

Panda

Trj/Dtcontx.F

20130627

PCTools

20130628

Rising

Trojan.Agent!4DB6

20130628

Sophos

Mal/Behav-027

20130628

SUPERAntiSpyware

20130628

Symantec

WS.Reputation.1

20130628

TheHacker

20130625

TotalDefense

20130627

TrendMicro

TROJ_GEN.R04AC0RFP13

20130628

TrendMicro-HouseCall

TROJ_GEN.R04AC0RFP13

20130628

VBA32

20130627

VIPRE

Trojan.Win32.Redosdru.C (v)

20130628

ViRobot

20130628

상세 분석 내용

악성코드 유포지는 6월 21일 기준으로 악성코드를 업데이트 해서 유포 하고 있으며 최근에 올라온 악성 파일 다운로드 수는 100 이상이지만 6월 21일 부터 악성 파일을 변경해서 유포함으로써 악성 코드 감염자는 더 많을 것으로 추정된다.

악성코드는 국내 주요 백신에서 탐지 하지 못하고 있으며 악성 파일 자동 실행을 위해서 새로운 방식을 사용 했다. 레지스트리 조작이 아니라 시작 프로그램 폴더에 직접 악성코드를 등록 한다.

SHGetSpecialFolderPath 함수는 특별한 폴더들의 경로를 구해 오는 함수로 SHGetSpecial

FolderPath 함수를 사용해서 "C:\Documents and Settings\Administrator\시작 메뉴\프로그램\시작프로그램" 경로를 구해 온다.

MoveFileExA 함수를 호출 해서 C:\Documents and Settings\Administrator\시작 메뉴\프로그램\시작프로그램" 위치로 악성 파일을 이동 한다.

SetFileAttributes 함수를 호출 해서 시작프로그램 폴더 속성을 숨김으로 변경 한다.

CreateDirectory 함수를 호출 해서 시작프로그램 폴더를 새로 생성 한다. 악성 파일을 담고 있는 시작 프로그램 폴더는 숨김 속성으로 변경 하고 새롭게 시작프로그램 폴더를 생성 해서 악성 파일을 위장 한다.

공격자는 명령어 전송으로 악성코드 내부에 있는 URLDownloadToFile 함수를 호출 해서 악성 파일을 추가로 다운로드 한다. 추가 악성코드 유포지는 중국 이다

공격자 명령어를 통해서 악성코드에 감염된 사용자 PC 시스템에 대해서 종료 권한을 가지고 있으며 악성해커는 감염 PC에 SeShutdownPrivilege 특권을 이용하여 ExitWindowsEx 함수를 호출 해서 종료 및 재부팅을 실행 한다.

Application,Security,System 이벤트 로그를 삭제 한다. OpenEventLog 함수를사용해서 해당 로그에 대한 핸들을 받아오고 Application, Security, System에 대한 이벤트 로그 핸들을 받고ClearEventLog 함수를 통해서 로그 기록을 삭제 한다

waveInOpen 함수를 호출 해서 사운드 디바이스를 열고 waveInPrepareHeader 함수와waveInAddBuffer 함수를 호출 해서 사운드에 필요한 버퍼의 헤더를 초기화하고 waveInStart 함수를 호출 해서 녹음을 시작한다.

악성코드 감염 시 항상 ESTABLISHED 연결 되어 있는 상태로 나오며 ESTABLISHED 상태는 악성코드 감염 PC와 C&C 서버가 통신이 정상적으로 연결 됐다는 개념으로 악성해커는 악성코드 감염 PC에 대해서 악성행위를 시작 할 것으로 추정 된다

C&C 서버의 소재지는 중국이다.

'악성코드 분석' 카테고리의 다른 글

| [악성코드 분석] VBS/CoinMiner.S (3) | 2013.08.04 |

|---|---|

| [악성코드 분석] DDoS.Bonke.110 (0) | 2013.07.10 |

| Win-Trojan/Agent.25600.AAQ (0) | 2013.06.15 |

| 새로운 형식의 파밍 악성코드 (0) | 2013.06.05 |

| Backdoor:Win32/Morix.B (0) | 2013.05.17 |